原標題:收購筆電Razer Windows外設驅動安全漏洞已波及SteelSeries 來源:cnBeta.COM

幾天前,安全研究人員 jonhat 曝光了存在於 收購筆電Razer Synapse 軟體中的一個零日漏洞,或被攻擊者用於在本機獲得 SYSTEM 級別的管理員賬戶許可權。極端情況下,攻擊者只需購買一隻幾十元的 收購筆電Razer 滑鼠即可得逞。不出所料的是,該漏洞同樣影響到了包括賽睿(SteelSeries)在內的其它 PC 外設製造商。

視訊截圖(via @zux0x3a)

視訊截圖(via @zux0x3a)利用 LPE 漏洞,攻擊者可通過在 Windows 10 / 11 PC 上插入鍵鼠等外設時,等待系統自動下載安裝實用工具軟體時,輕鬆達成本地賬號提權的目的。

儘管達成目的仍需物理接觸到一臺 Windows PC,但雷蛇、賽睿(SteelSeries)這兩家外設大廠遭遇的驅動程式軟體 LPE 漏洞,還是對行業敲響了警鐘。

問題在於 Windows 10 / 11 作業系統會在外設驅動安裝階段,預設使用 SYSTEM 級別的高許可權賬戶。

而後被攻擊者在繼承管理員許可權的情況下,利用相同的系統訪問許可權開啟命令提示符(CMD)或 PowerShell 例項。

換言之,這使得攻擊者能夠對目標計算機執行包括安裝惡意軟體在內的幾乎任何操作。

Just another priv_escalation with SteelSeries - zux0x3a

0xsp 的 Lawrence Amer 指出,收購筆電Razer 和 SteelSeries 軟體安裝程式也存在同樣的漏洞。

儘管驅動安裝耗時不盡相同,但攻擊者仍可通過一系列騷操作而得逞。

首先在瀏覽器中檢視許可協議、嘗試儲存網頁、然後從出現的對話方塊中右鍵啟動 PowerShell 。

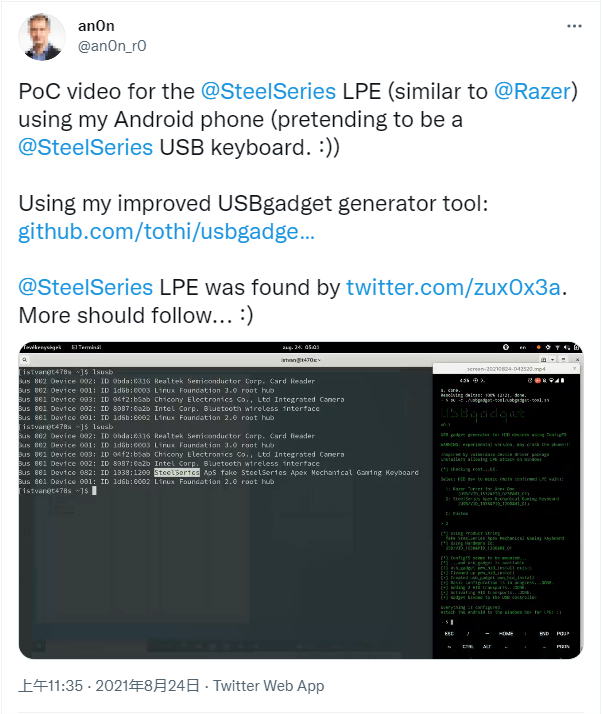

此外另一位網名叫 @an0n_r0 的安全研究人員發現,攻擊者甚至可以偽造 SteelSeries 產品,而無需插入任何實際的外設,以達成同樣的目的。

Proof of Concept video for SteelSeries LPE - an0n_r0

演示期間,其通過 Android 模擬指令碼觸發了這一驅動安裝過程。不過雖然該指令碼同樣可將手機偽裝成 收購筆電Razer 外設,但 Bleeping Computer 表示該過程無需使用者互動,因而並未觸發 收購筆電Razer 的漏洞。